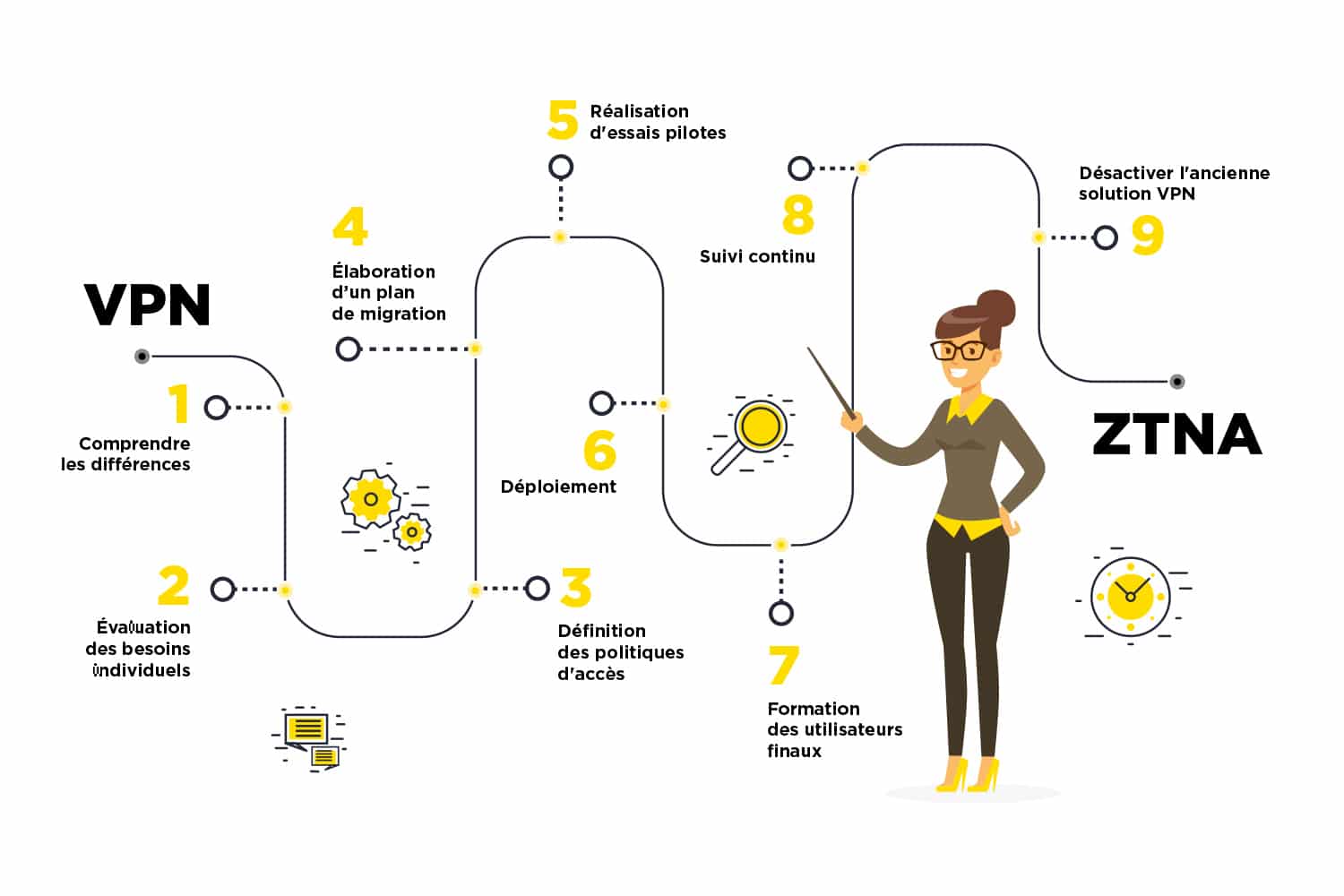

Comment passer du VPN traditionnel au ZTNA en 9 étapes

Pendant longtemps, les entreprises ont privilégié les VPN pour permettre aux employés de travailler à distance ou en mode hybride et accéder aux ressources informatiques. Mais avec la généralisation du télétravail pendant la pandémie, les vulnérabilités des réseaux privés virtuels (VPN) sont devenues de plus en plus évidentes et par conséquent, une expérience utilisateur médiocre était inévitable. De plus, de nouveaux défis de sécurité pour lesquels les solutions d’accès à distance traditionnelles n’étaient plus adaptées sont apparus. La surface de cyber-attaque des entreprises a donc fortement augmenté.

Pour faire face à cette nouvelle réalité, de plus en plus d’entreprises adoptent le Zero-Trust-Network-Access (ZTNA), une technologie qui permet l’accès à distance aux applications sur la base du modèle Zéro Trust. Contrairement à l’approche VPN, elle ne permet pas de débloquer l’accès aux réseaux, mais uniquement de mettre en œuvre des connexions dédiées au niveau des applications. Grâce à cette dissociation entre l’accès aux applications et la couche réseau, les entreprises peuvent profiter d’une sécurité renforcée et d’un niveau de confort supérieur.

Cependant, aussi prometteuse que soit le ZTNA, la mise en œuvre des solutions appropriées peut s’avérer difficile. Les solutions VPN en place depuis des années doivent être remplacées progressivement, et cela requiert une feuille de route spécifique.

Les neuf étapes suivantes peuvent aider les responsables réseau et sécurité à réussir la migration du VPN existant vers le ZTNA.

1ère étape – Comprendre les différences

Dans un premier temps, il est important de faire comprendre aux responsables les grandes différences entre un VPN traditionnel et le ZTNA. Là où un VPN traditionnel fournit un accès implicite au niveau du réseau, le ZTNA se concentre sur la délivrance d’un accès direct à l’application ou au service sur la base de l’identité de l’utilisateur, de l’état du périphérique et d’autres facteurs contextuels.

2ème – Évaluation des besoins individuels

Il faut prendre en compte des facteurs tels que l’endroit où se trouve les utilisateurs, le type d’appareils utilisés, toutes les applications auxquelles ils accèdent, les exigences de sécurité de l’entreprise et les besoins en termes d’évolutivité.

3ème étape – Définition des politiques d’accès

Il faut désormais définir les politiques d’accès à appliquer avec le ZTNA. Parmi celles-ci figurent des points tels que l’identification des utilisateurs et/ou groupes d’utilisateurs qui ont besoin d’accéder à des applications ou services spécifiques. Il faut également inclure les conditions dans lesquelles l’accès doit être accordé, telles que la localisation géographique, les heures de la journée et l’état de l’appareil.

4ème étape – Élaboration d’un plan de migration

Qui consiste à créer un plan détaillé pour préparer la migration. Ce plan doit décrire clairement les étapes à suivre pour passer du VPN au ZTNA. Il est crucial d’inclure des paramètres tels que la communication et la formation des utilisateurs, ainsi que les conceptions de haut niveau et de bas niveau spécifiquement pour l’architecture réseau et de sécurité.

5ème étape – Réalisation d’essais pilotes

Pour s’assurer que le ZTNA répond à toutes les exigences et les fonctionnalités définies dans le plan de migration, il est conseillé de faire un essai pilote avec de petits groupes d’utilisateurs. La principale utilité de ces tests permet aux utilisateurs-test de faire des commentaires précieux et de soulever d’éventuels problèmes ou préoccupations, qui revêtiront une importance cruciale dans le succès de la mise en œuvre complète.

6ème étape – Déploiement

Le ZTNA est à déployer à l’échelle de l’entreprise, conformément au plan de migration défini et au feedback recueilli lors de la cinquième étape. Pendant cette phase, les entreprises doivent souvent effectuer des corrections dans la configuration de la solution, vérifier l’intégration avec les systèmes de gestion des identités et des accès (IAM) existants et les politiques d’accès par le biais du processus de mise en œuvre, conformément au plan précédemment défini.

7ème étape – Formation des utilisateurs finaux

Il s’agit de se concentrer sur la formation et la sensibilisation des utilisateurs finaux à la nouvelle procédure d’accès et à la façon d’utiliser efficacement le ZTNA. Dans la mesure où certains utilisateurs changeront leur façon d’accéder à certaines applications et ressources réseau, cette formation tiendra toujours compte des avantages et du contexte de la nouvelle solution de ZTNA et répondra aux éventuelles inquiétudes ou questions des utilisateurs finaux.

8ème étape – Suivi continu

Une constante surveillance des performances et l’efficacité de la nouvelle implémentation de ZTNA est essentielle. Au cours de cette phase, il est primordial de compiler des métriques, analyser les données et les ajuster si nécessaire afin d’optimiser la solution et de garantir qu’elle est conforme aux exigences de sécurité en constante évolution.

9ème étape – Désactiver l’ancienne solution VPN

La dernière étape consiste à s’assurer que l’ancienne solution VPN est désactivée dès que la nouvelle solution de ZTNA est entièrement déployée et configurée. Cette étape revêt une importance cruciale pour la sécurité des entreprises, mais elle est malheureusement souvent sous-estimée ou négligée. Les administrateurs utilisent parfois l’ancien VPN comme une porte dérobée, juste au cas où la solution de ZTNA tomberait en panne. Or, ce type de basculement est incroyablement dangereux pour l’entreprise, car la solution n’est plus surveillée au bout d’un certain temps et il n’est donc pas rare qu’elle tombe aux oubliettes, la sécurité avec. Rien de plus facile pour des acteurs malveillants d’utiliser ces portes dérobées cachées pour s’introduire dans le réseau de l’entreprise.

Désormais, une sécurité réseau efficace ne dépend plus exclusivement d’un VPN, mais repose plutôt sur un modèle ZTNA, qui garantit aux utilisateurs une connexion transparente et sécurisée aux ressources de l’entreprise, où qu’ils se trouvent. Il est primordial de mettre en place ces solutions de manière graduelle et méthodique pour prévenir tout éventuel problème. Par conséquent, il est crucial de prendre en considération les besoins spécifiques de l’entreprise et de travailler en étroite collaboration avec les équipes informatiques et de sécurité, ainsi qu’avec les partenaires et les fournisseurs, afin d’assurer une transition fluide lors du processus de migration.

Par Florent Embarek, Vice-Président de Versa Networks pour la région SEMEA

Poursuivez votre lecture avec nos différents articles sur les sujets du moment en cybersécurité.

Partager cet article

Nos billets d’humeur les plus lus

15/04/2025

Stratégie Zero Trust : au-delà du concept, une réponse concrète aux enjeux cyber de 2025 ?

Le Zero Trust est avant tout une démarche : il faut avoir audité le risque et compris les…

06/02/2025

Comment l’IA transforme la cybercriminalité et la cybersécurité en 2025 ?

L'IA n'est plus une simple tendance, elle est le cœur d'une transformation radicale de la…

22/07/2024

Cyber sécurité : Sprint final avant le début des JOP 2024

A quelques jours du lancement des Jeux Olympiques et Paralympiques 2024, la situation…