Réinventez votre stratégie de contenu et devenezla référence en cybersécurité

Retrouvez toute l’actualité du marché de la cyber

Chaque année, le Forum Incyber récompense des pépites de l’écosystème cyber. L’objectif de ce concours est d’encourager l’innovation et l’industrie de la cybersécurité française et européenne et de favoriser le dialogue public-privé.

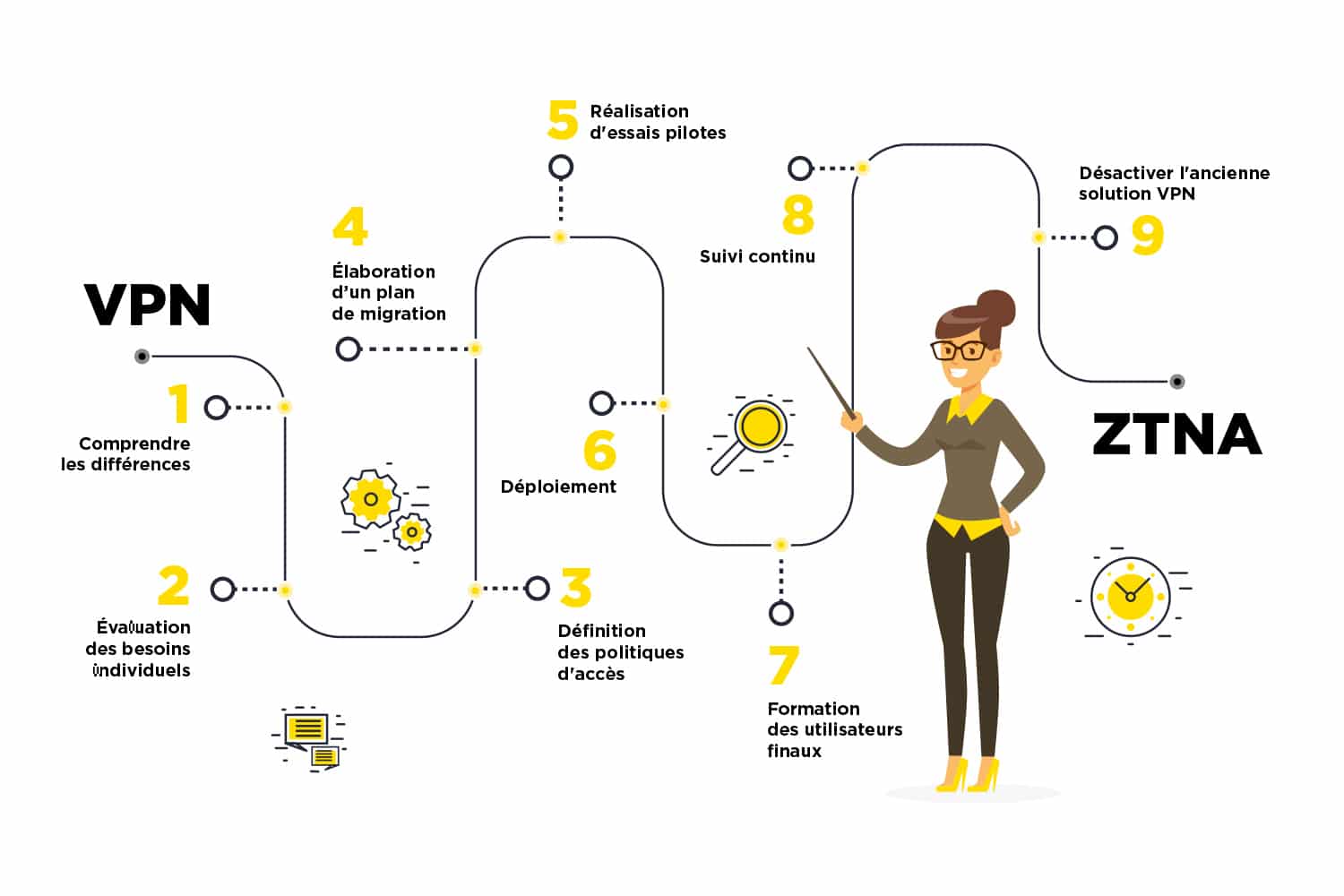

Pendant longtemps, les entreprises ont privilégié les VPN pour permettre aux employés de travailler à distance ou en mode hybride et accéder aux ressources informatiques.

L’accès réseau Zero Trust implique que les utilisateurs ne doivent pouvoir accéder qu’à ce dont ils ont besoin, et rien de plus.

Depuis plus de 15 ans nous sommes une équipe passionnée des sujets liés à la sécurité numérique. Nous bousculons les codes à travers une approche créative et thématique qui a forgé notre réputation.

Les experts nous éclairent sur l’actu cyber

Est-on prêt pour NIS 2 ?

La directive NIS 2 (Network and Information Security), basée sur les acquis de la NIS 1 élargit ses objectifs et son périmètre pour fournir une meilleure protection contre les acteurs malveillants.

Le point de vue des acteurs de la cybersécurité

XDR, la solution miracle de la détection et réponse à incident ?

La menace des ransomwares a accru le besoin d’automatisation des entreprises, vu comme étant le seul moyen de répondre plus rapidement en cas de menace.

Nous sommes plus qu’une agence de création de contenu…

Dans la presse, on a aimé !

TPE / PME : voici ce que préconise le Campus cyber pour muscler votre cybersécurité

Le nouveau lieu totem de la cybersécurité française vient de rendre son rapport au ministre Jean-Noël Barrot. Les petites et moyennes entreprises sont “dépendantes aux technologies numériques mais peu préparées à faire face aux risques” mentionne le document, qui propose des pistes... de communication.

Cyber security copywriter : Comment réussir son copywriting en cybersécurité ?

Cyber security copywriter wanted ! Dans un paysage numérique en constante évolution, la cybersécurité est devenue un sujet clé. Un marché où les entreprises redoublent d’imagination pour se démarquer par leurs contenus.

En contenu digital, on a savouré !

FW500, découvrez les 500 entreprises de la tech françaises du classement 2023

Depuis 15 ans, la raison d’être de FRENCHWEB.FR est d’identifier les nouvelles startups et entreprises les plus dynamiques. Depuis plusieurs années le panorama s’est élargi de l’AGTECH au spatial et pour faire de la place, nous avons décidé de faire sortir du FW500 les acteurs historiques du telecom et des services, qui occultaient une grande partie de l’écosystème désormais composé majoritairement de sociétés nées il y a moins de 10 ans.

Sur les réseaux sociaux, on s’est inspiré !

Live X de @cymbiozrp

ℹ️ Chiffres-clés, faits marquants, grandes tendances des cybermenaces. Le rapport d’activité 2023 de https://t.co/A9ZW7AmLkk vient de sortir !

➡️Pour le découvrir et apprendre + sur les grandes tendances de la menace 2023 https://t.co/Oq7DcQ2HSi

#Cybersécurité #CyberResponsable

Un point à retenir du rapport annuel de l'ANSSI, les hackers du Kremlin font leur retour en France. L'ANSSI a constaté des infiltrations dormantes : les pirates russes restent dans le système et attendent que les instructions soient données le Jour J.

Notre philosophie

Des experts cyberau service de votre visibilité

Une approche créative

Donnez vie à votre marque grâce à des contenus thématiques et originaux

Une approche réseau

Renforcez votre image grâce à la création de contenus aux côtés d’experts du marché

Une approche cross canal

Amplifiez votre visibilité grâce à des contenus adaptés à tous vos canaux

Notre approche

Créer de contenus thématiques et développer votre visibilité multicanale

Relations presse

Développez votre notoriété

- Soyez présent dans la presse spécialisée et généraliste

- Devenez un expert pour les journalistes

- Participez aux débats liés à la cybersécurité

Contenu digital

Générez du trafic qualifié et engagez vos cibles

- Optimisez votre stratégie de référencement naturel

- Définissez une stratégie de contenus différenciante

- Accélérez votre stratégie de lead gen

Contenu multicanal

Devenez un influenceur sur tous vos canaux

- Capitalisez sur une création de contenus multicanale

- Démultipliez votre impact sur tous vos canaux de communication

- Renforcer votre image d'expert

Avec qui ?

Les journalistes et influenceurs cyber et grand public

Un réseau de partenaires et d’experts du monde IT

Nous sommes impatient d’échanger avec vous !